Un solo clic en un archivo aparentemente inocente puede bastar para perder la privacidad. Investigadores de seguridad en Latinoamérica descubrieron una campaña de phishing que distribuye Ratty, un troyano de acceso remoto (RAT) que convierte cualquier equipo en una cámara y micrófono al servicio de cibercriminales. Los atacantes disfrazan el peligro en documentos PDF y usan servicios como Google Drive, Dropbox o Mediafire para propagar el malware, con especial foco en usuarios de Perú.

Ratty, el troyano que lo ve y escucha todo

Ratty es mucho más que un simple malware: es una herramienta diseñada para el control total. Creado en Java, permite capturar pantallas, encender la cámara, grabar audio, registrar cada tecla y ejecutar órdenes a distancia. Según una investigadora de ESET Latinoamérica, su combinación de persistencia y recolección de datos lo convierte en una amenaza inquietante. Variantes con distintos módulos amplían todavía más su alcance.

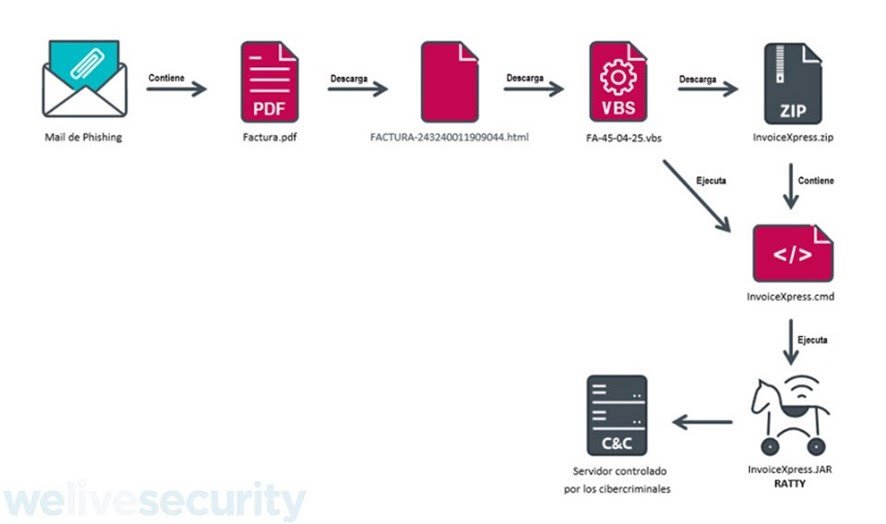

Una infección que comienza con una factura

El proceso de infección inicia con un correo que adjunta un archivo titulado Factura.pdf. Al abrirlo, el documento redirige a un HTML (FACTURA-243240011909044.html), que descarga un script VBS (FA-45-04-25.vbs). Este, al ejecutarse, baja un archivo comprimido (InvoiceXpress.zip). Dentro se esconde InvoiceXpress.cmd, encargado de lanzar InvoiceXpress.jar: el archivo que despliega Ratty y establece comunicación con un servidor de comando y control.

Qué puede hacer una vez dentro del sistema

- Recolección de información: accede a la cámara web, graba audio, toma capturas de pantalla y registra pulsaciones de teclado.

- Persistencia: se disfraza como un archivo png y crea la clave AutorunKey para iniciar automáticamente en cada sesión.

- Comando y control (C2): se conecta a un servidor alojado en EQUINIX-CONNECT-EMEAGB usando el puerto TCP 8911, con módulos que gestionan autenticación y conexión.

- Ocultamiento y bloqueo: puede congelar la pantalla y el mouse para que la víctima no intervenga mientras opera en segundo plano.

- Exfiltración: transfiere archivos entre el C2 y la computadora infectada y gestiona comunicaciones HTTP a través de módulos especializados.

El peligro detrás de un clic

Lo inquietante de esta campaña es lo fácil que resulta caer en la trampa. Una factura adjunta, un clic por costumbre y en cuestión de minutos el dispositivo queda convertido en un espía remoto. Los atacantes pueden moverse en redes corporativas, robar credenciales y comprometer información sensible de empresas y personas. El riesgo es real y actual.

Cómo protegerse y qué hacer si sospechas infección

- No abras adjuntos inesperados ni sigas enlaces en correos dudosos.

- Verifica el remitente antes de descargar cualquier archivo.

- Mantén actualizado tu sistema operativo y tu antivirus.

- No ejecutes scripts desconocidos.

- Si crees que fuiste víctima, desconecta tu equipo de internet, cambia tus contraseñas desde otro dispositivo y busca soporte técnico.

La moraleja es clara: la amenaza puede esconderse en un PDF cotidiano. Con un solo descuido, la privacidad deja de estar en tus manos.

Con información de ESET

Más historias

ASUS redefine el PC con IA en CES 2026 con Zenbook DUO de doble pantalla y la exclusiva ProArt GoPro Edition

Intel Core Ultra Serie 3 debuta en CES 2026 como el primer procesador fabricado en 18A y acelera la era del PC con IA

TP-Link redefine la vida inteligente en CES 2025 con un ecosistema de hogar inteligente más conectado y humano